W32.Sasser.Worm

感染した場合、次の症状が発生します。

左のメッセージが表示され、一分間のカウントダウンの後、シャットダウンが強行されます。

左のメッセージが表示され、一分間のカウントダウンの後、シャットダウンが強行されます。

このため、一切の作業を行うことができなくなります。

※5/10

![]() シャットダウンコマンドを外部に送信する機能がある様です。

シャットダウンコマンドを外部に送信する機能がある様です。

この場合、該当PCにはウイルスが存在しないにも関わらず、

シャットダウンを繰り返す恐れがあります。

(脆弱性の残るコンピュータは感染PCより、

シャットダウンを行われてしまう可能性があります。)

この場合も、アップデートを行い、脆弱性を解消することで、防ぐことが出来ます。

※5/11 訂正

![]() Windows2000の場合、脆弱性のある部分に、ワームの攻撃コードが送信された時点で、

Windows2000の場合、脆弱性のある部分に、ワームの攻撃コードが送信された時点で、

OSがクラッシュし、左の様に再起動を要求されます。

この場合、ワームは、まだ対象のコンピュータ内に送り込まれていないため、

感染はしていません。

(ただし、今後、修正され、感染可能な亜種が発生する可能性があります。)

このため、、Windows2000では、症状が多発している場合であっても、

駆除ツールでは、ウイルスは検知されません。

![]() 付近に、感染したコンピュータがある場合、

付近に、感染したコンピュータがある場合、

周囲に攻撃コードを送り続けているため、 脆弱性の残るコンピュータは、これを受信し、処理しようとします。

この際に、

![]() Windows2000では、lassの致命的エラーが発生し、フリーズします(感染前に停止)。

Windows2000では、lassの致命的エラーが発生し、フリーズします(感染前に停止)。

![]() WindowsXPでは、この後、攻撃コードにより、ワームを迎える準備が整い、感染します。

WindowsXPでは、この後、攻撃コードにより、ワームを迎える準備が整い、感染します。

![]() 逆に、Windows2000の場合はネットワークに接続していない限りは

、正常に動作します。

逆に、Windows2000の場合はネットワークに接続していない限りは

、正常に動作します。

但し、周囲の感染PCは、攻撃コードを送信し続けているため、

脆弱性が残っている限りは、その攻撃コードを受理し、再起動を繰り返されてしまいます。

この場合は、オフラインで、下記の対策を行ってください。

OSがWindows2000(感染はしませんが、再起動を繰り返します。),XP,Windows Server

2003を搭載しているコンピュータで、次の条件を満たすもの。

ただし、脆弱性自体はWindowsNTシリーズにも存在します(NTを含めて、全てのコンピュータで対処する必要があります)。

また、ワームは単体で動作するプログラムですので、Windows95・98・Me・2000でも動作することは可能です。

脆弱性を利用しない形(ネットワーク以外)の感染方法で入ってくる可能性があります。

(メールなどでワームを媒介するワームを作成される可能性があります)。

![]() 4/14日以降にWindowsUpdateを実行しておらず、セキュリティの脆弱性が存在する。

4/14日以降にWindowsUpdateを実行しておらず、セキュリティの脆弱性が存在する。

![]() ネットワークに接続している。

ネットワークに接続している。

![]() 把握できない、もしくはメンテナンスの及ばない機体の存在が、そのまま感染の危険に直結します。

把握できない、もしくはメンテナンスの及ばない機体の存在が、そのまま感染の危険に直結します。

メンテナンス要員(導入者による保守)が存在しない、 サーバや、共用コンピュータは、

管轄部署の担当者が、自主的に必要な対策を行う必要があります。

(ウイルスは攻撃対象を選別しません。抵抗力を持っていないコンピュータは全て、感染します。)

![]() また、掲示や、用紙出力など、特定機能に特化した機械の中には、

また、掲示や、用紙出力など、特定機能に特化した機械の中には、

通常時は目に見えませんが、 Windowsを搭載しているものが多く存在します。

これらも、感染対象や、攻撃の発生源になります。(或いは、シャットダウンされます)

条件を満たすコンピュータは、ネットワークから、ワームを受信すると、確実に感染します。

自衛方法

![]() WindowsUpdateを行い、脆弱性を解消する。

WindowsUpdateを行い、脆弱性を解消する。

![]() ワクチンソフトをアップデートし、感染後の対処を容易にする(警告・駆除)。

ワクチンソフトをアップデートし、感染後の対処を容易にする(警告・駆除)。

![]() ネットワークの接続を制限する(対策を行っていないノートパソコンの持ち込みを禁止し、

ネットワークの接続を制限する(対策を行っていないノートパソコンの持ち込みを禁止し、

不要なコンピュータをネットワークから切り離す。)

![]() ルータや、ファイヤーウォールを導入する。

ルータや、ファイヤーウォールを導入する。

(適切な設定がなされない場合、通信に支障をきたす場合があります)

0. 次のファイルをデスクトップにダウンロードして下さい。

ダウンロード後、実行することで、

感染した場合の対処方法(この項)を示す文書と、関連するファイルが展開され、

ネットワークから切断した状態での対処が可能になります。

対策用ファイル

(ダウンロード後、実行すると、sasser対策というフォルダができます。

フォルダ内にあるsasser.htmを実行することで、このページが開きます。

展開されたフォルダをCDRやMO、USBフラッシュメモリにコピーすることで、

再起動問題や、複数台への対処が可能になります。

1.ネットワークケーブルを抜きます。

(ネットワークから切り離すことで、拡散の他、シャットダウンまでの猶予が延びるため、

駆除ツールを実行させることが可能になります。(レジストリ操作が不要になります))

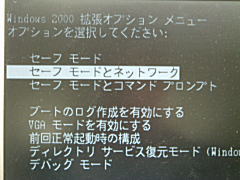

2.セーフモードで起動します。(Windows起動時(ロゴが表示される直前から)に、F8を押し続ける)。

テキストメニューが表示されますので、セーフモードとネットワークを選び、Windowsを起動します。

(作業の目的:対策作業中にコンピュータが停止する事態を防ぎます。)

3.脆弱性を解消するため、次のファイルを実行(開く)してください。

これらのファイルは、対象の脆弱性のみを解消する、修正プログラム(パッチ)です。

他の脆弱性は放置されたままですので、後程必ず、Windowsudateを行ってください。

また、WindowsNTは、今回は対象になっていませんが、同じ脆弱性が存在します。

WindowsXP用修正プログラム

Windows2000用修正プログラム

WindowsServer2003用修正プログラム

3.ワクチンベンダが、無償の駆除ツールを配布しています。

これらの内、いずれかを実行し、Sasserの駆除を行ってください。

Windows2000の場合、ワームの攻撃コードに問題があり、

ネットワークを通じての感染はしていません(改善された、亜種が出現した場合は別です)ので、

発見できなかった場合は、次のステップへ進んでください。

(症状が出ているのに関わらず、発見されなかった場合(複数例確認しています)は、他のツールを改めて実行してください)

発見できなかった(駆除できない)場合でも、併用することで、成功率を上げることが出来ます。

(複数を同時に実行するのではなく、結果が表示された後に、別のものを実行するようにしてください。)

Mcafee社駆除ツール

Symantec社駆除ツールのうちを一つを実行します。

(作業の目的:コンピュータ内から、ウイルスを駆除します。)

4.ウイルス定義ファイルを更新します。

次のファイルは、5/10、17:30の時点における最新のウイルス定義ファイルです。

これより古い定義ファイルを使用している場合は、これを実行してください。

定義ファイル

5.ケーブルを接続し、再起動します。

通常通り起動させてください。

4.WindowsUpdateを行います。

(他に潜在している脆弱性の解消)

サービスパックや、セキュリティ更新のプログラムを優先して適用させてください。

![]()

(作業の目的:脆弱性を解消するjことで、再度の感染を防ぎます。)

特殊な事例が存在したため、内容の改訂を行いました。

特に、駆除ツールで駆除できない事例が複数件確認できました。

この場合、たのウイルスベンダの駆除ツールを試してください。

上の手順は、手順の簡略化を目的にしているため、 最も効果のある方法ではありません。

所属するネットワークに管理者がいる場合は、その指示通りに実行してください。

![]() 新規購入した機体や、他者からの引継を行った機体などの多くは、

新規購入した機体や、他者からの引継を行った機体などの多くは、

セキュリティ(ウイルスなどに対する抵抗力)が著しく低下しています。

![]() 把握できない、もしくはメンテナンスの及ばない機体の存在が、そのまま感染の危険に直結します。

把握できない、もしくはメンテナンスの及ばない機体の存在が、そのまま感染の危険に直結します。

メンテナンス要員(導入者による保守)が存在しない、 サーバや、共用コンピュータは、

管轄部署の担当者が、自主的に必要な対策を行う必要があります。

(ウイルスは攻撃対象を選別しません。抵抗力を持っていないコンピュータは全て、感染します。)

![]() また、掲示や、用紙出力など、特定機能に特化した機械の中には、

また、掲示や、用紙出力など、特定機能に特化した機械の中には、

通常時は目に見えませんが、 Windows2000を搭載しているものが多く存在します。

これらも、感染対象や、攻撃の発生源になります。

![]() 無線LANの機能がONになっている場合、結線されていない状態であっても、

無線LANの機能がONになっている場合、結線されていない状態であっても、

感染する危険性があります。

![]() 特にノートパソコンは、感染後の機体自体が、移動する攻撃拠点となります。

特にノートパソコンは、感染後の機体自体が、移動する攻撃拠点となります。

自宅など、往復しているPCなどは、他所で感染することで、閉じられた

(或いは、ファイヤーウォールが存在する)ネットワークに対しても、

直接接続されてしまう危険性があります。

(城壁の中に、突然、攻撃者が出現する、という具合です。)

この場合、絶対的な管理が不可能な以上、周囲のコンピュータは、直接の攻撃にさらされることになります。

しかしながら、管理者が行う防御対策にも人的・物的なコストが存在し、

防御対策は、必要最小限にとどめられていることが殆どです。

(城壁や門番に該当する、ファイヤーウオール機能の構築、内部に対する手当としては、

警備員の巡回に相当する、監視装置の運用など。確実な方法ではありません。)

このため、直接的に攻撃を受ける、対象コンピュータが、ある程度の抵抗力を持つ必要があります。